Azure AD Conditional Access ve Named Locations Yapılandırmaları

Conditional Access, ortamımızda bulunan kullanıcıların hangi şartlar altında erişim sağlayabileceklerini belirlediğimiz Azure AD servisidir. Bu servis üzerinde, oluşturacağımız ilkelere bağlı olarak kullanıcıların erişimlerini kısıtlayabiliriz veya erişim sağlarken MFA ile oturum açmasını gerekli kılabiliriz. Kullanıcıların erişeceği cihaza, konuma veya uygulamalara gibi faktörler üzerinden güvenlik ilkeleri oluşturabilirsiniz. Günümüzde sağladığımız herhangi dış cihazlar tarafından ortamımızda belirlediğimiz güvenlik türleri bazı durumlarda yetersiz kalabiliyor. Oluşturduğumuz kurallar, belirlediğimiz filtreler gibi unsurlar saldırılara maruz kalabiliyor. Conditional Access ile belirleyeceğiniz kurallar ile ortamınızın güvenlik seviyesini üst boyutlara taşıyabilirsiniz.

Azure AD üzerinde bulunan Conditional Access servisini kullanmanız için en az P1 lisansına ihtiyacınız olacaktır. Gerektiğinde farklı servisler kullanılacak ise, bu servis P1 ve P2 lisansıylada kullanılabiliyor.

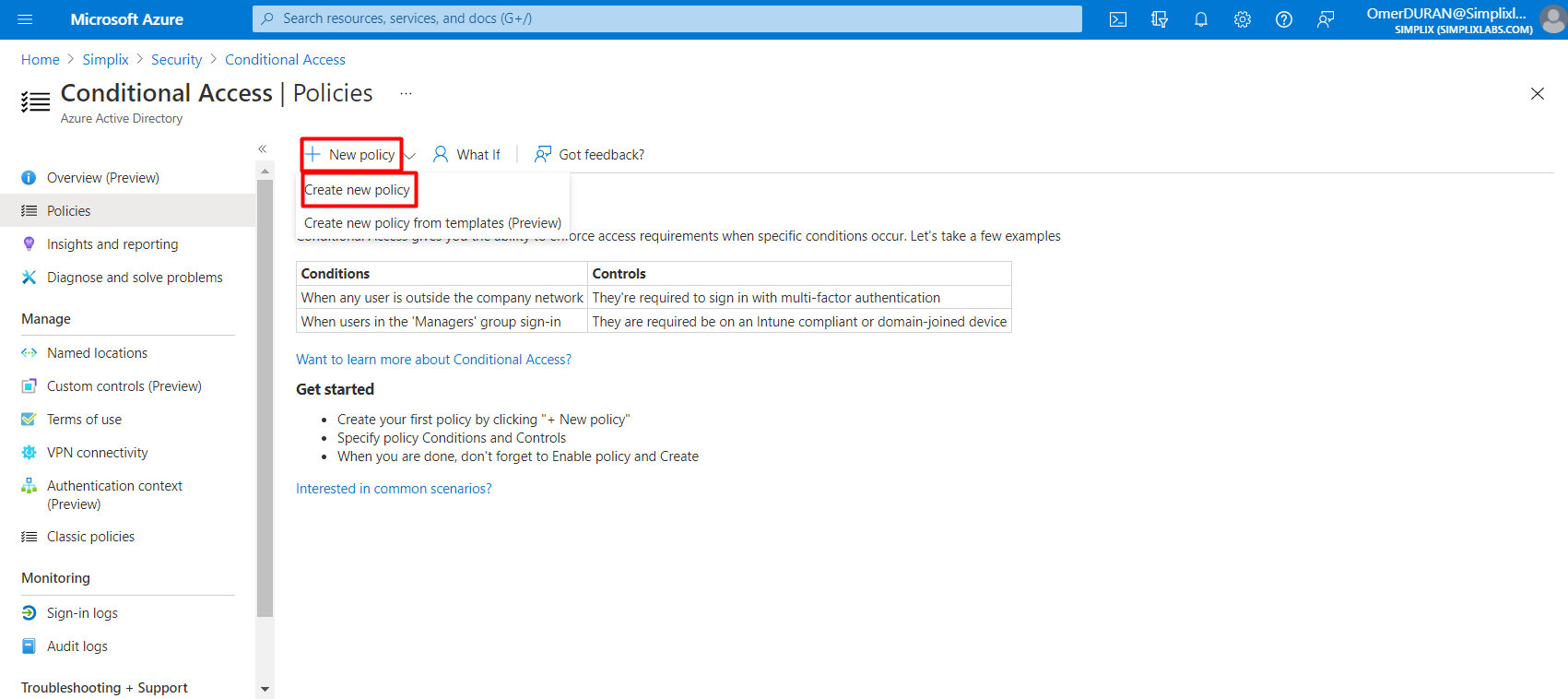

Conditional Access servisine erişim için Azure AD/Security/Conditional Access yolunu takip edebilirsiniz. Sayfayı ilk açtığımızda, karşımıza bilgiler gelecektir. Burada Policy oluşturmak için New policy/Create new policy adımlarını takip edebiliriz.

Resim-1

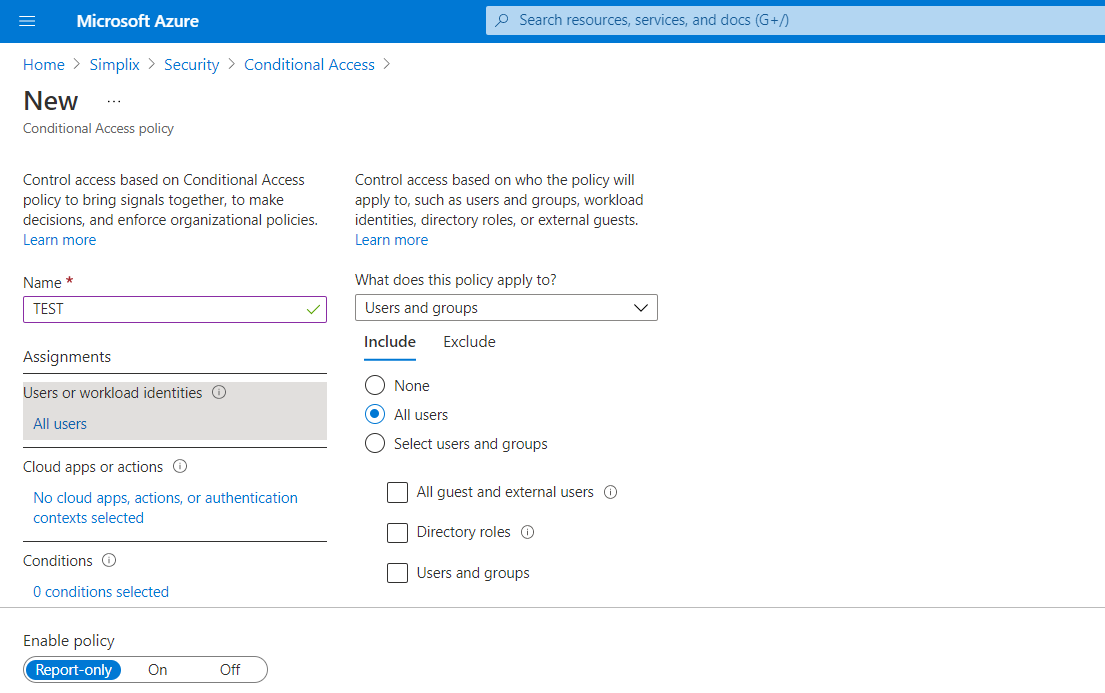

Users or workload identities ekranında, Name alanına Policy için isim belirleyebiliriz, ardından uygulayacağımız ilkeler aşağıda bulunmaktadır.

All Users: Yapılandırılacak olan ilkeyi tüm kullanıcıları eklemek istiyorsanız bu seçenek ile devam edebilirsiniz.,

Select users and groups: Ortamınızda belirli kullanıcıları veya grupları dahil edeceğiniz seçenektir. Altında bulunan 3 seçenek ile farklı ilkelerde uygulayabilirsiniz.

All guest and external users: Dışarıdan erişim sağlayacak tüm misafir kullanıcılarınızı bu ilkeye eklemek isterseniz bu seçenek ile devam edebilirsiniz.

Directory roles: Azure AD ortamınızda bulunan belirli rollere sahip kullanıcılarınızı bu ilkeye ekleyebilirsiniz. (Örnek, Global Administrator)

Users and groups: Ortamınızda IT grubu altında bulunan IT kullanıcılarınıza ait bir grup mevcut. Sadece bu IT grubundaki kullanıcıları ilkeye dahil etmek isterseniz, IT grubunu ekleyebilirsiniz. (IT grubu örnek olarak gösterilmiştir.)

Exclude kısmında, bu ilkeden muaf edeceğiniz kullanıcıları seçebilirsiniz.

Resim-2

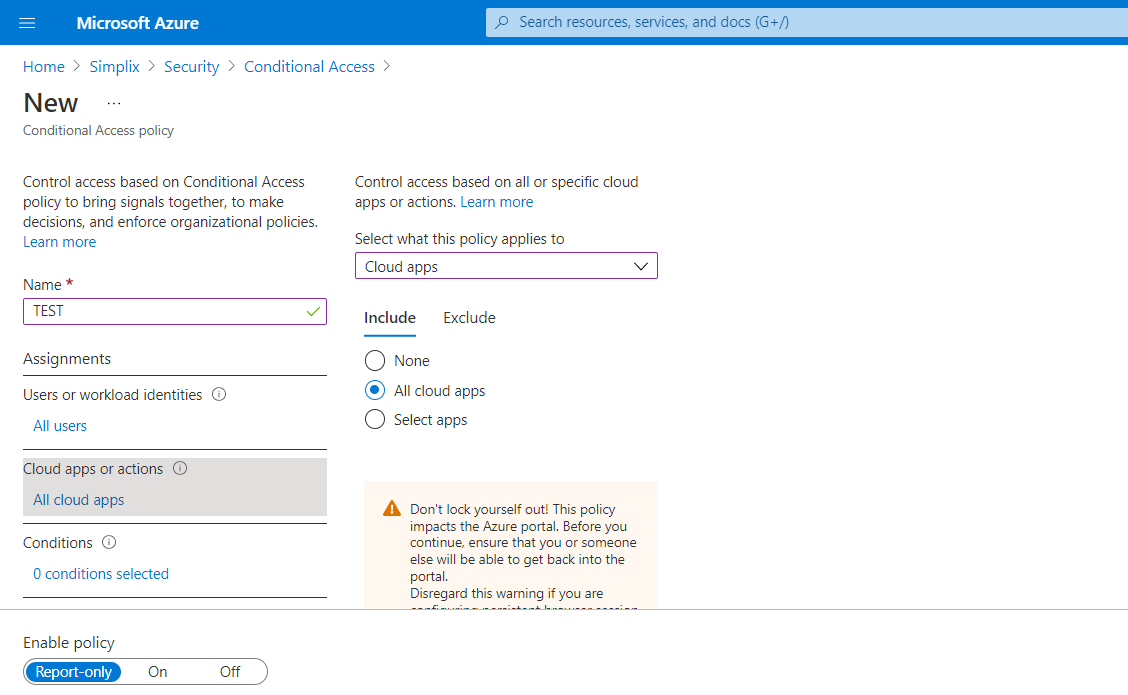

Cloud Apps or Actions,

Cloud Apps: Bu ekranda kullanıcıların hangi uygulamalara erişim sağlayabileceklerini belirlediğimiz ekrandır. Burada dilenirse All cloud apps seçeneği ile tüm uygulamalara erişim sağlanabilir, Select apps seçeneği ile belirli uygulamalara erişim sağlanabilir.

User Action: Bu seçenekte, etkinleştirilen kullanıcıların güvenlik bilgilerini kaydetmeye çalışırken koşullu erişim ilkesinin uygulanmasını sağlayabilir veya zorlanmasını sağlayabilirsiniz.

Resim-3

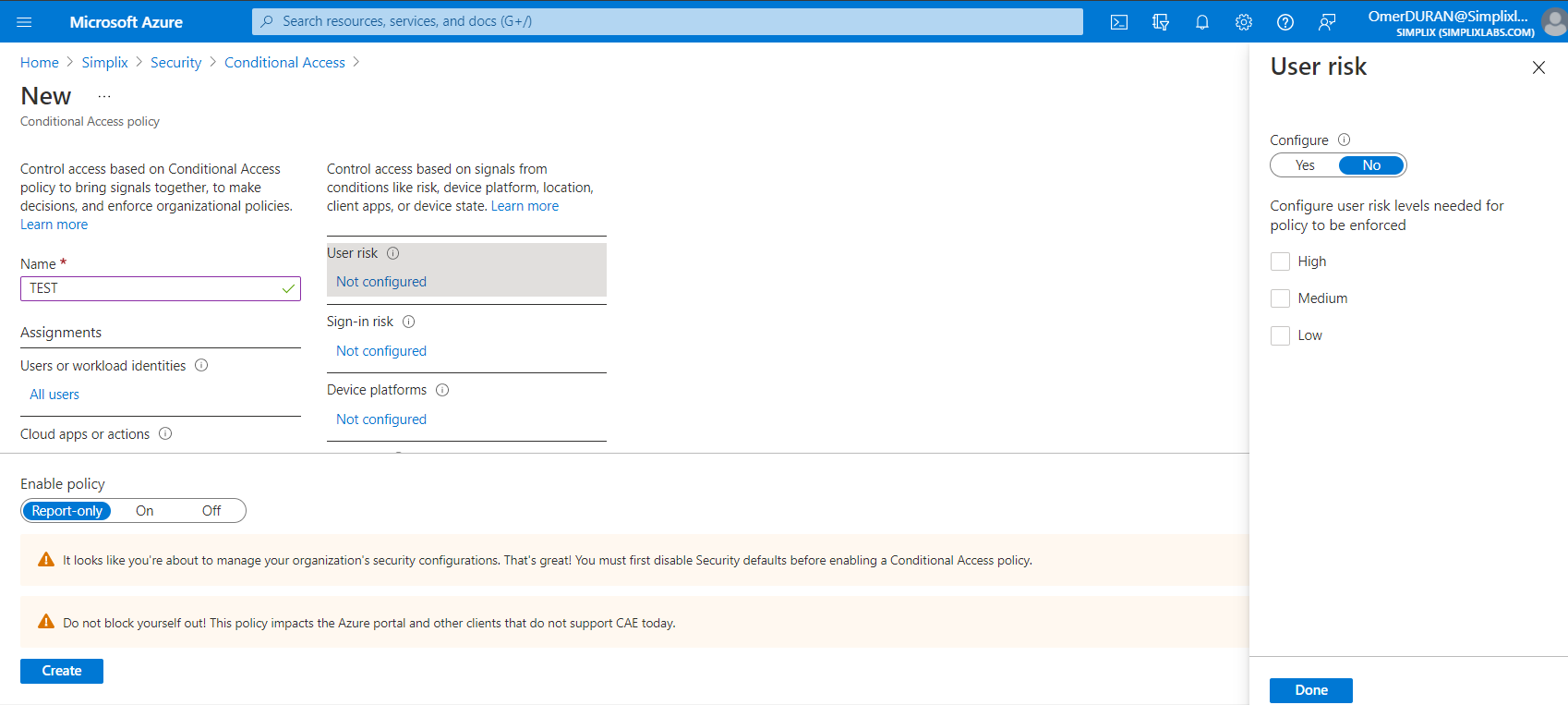

Conditions,

User risk: BU seçenek ile, Azure AD Identity Protection tarafından sağladığımız güvenlik ilkelerine dayalı, risk oluştuğunda veya risklerine göre bir ilke oluşturmak için kullanılabilir. Low, Medium ve High seçenekleri ile güvenlik düzeyini belirleyebilirsiniz.

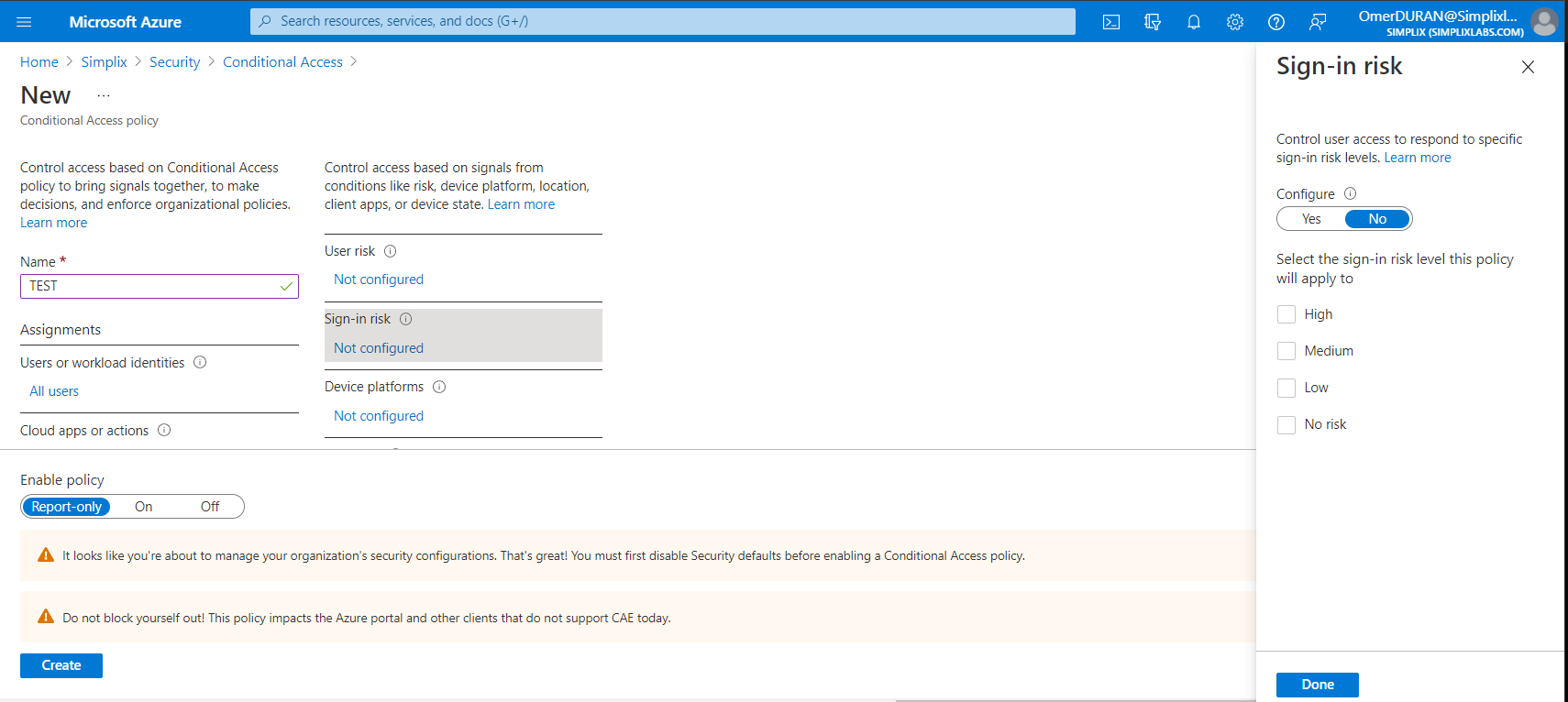

Resim-4

Sign-in risk: Identity Protection tarafında sağladığınız risk seviyelerine göre bu seçenek ile koşullu erişim ilkesi oluşturulabilir. Sign-in risk, Identity Protection ile oturum açma risk seviyesini ifade eder. Sağ tarafta bulunan güvenlik seviyelerinden tercihe bağlı olarak seçim yapabilirsiniz.

Resim-5

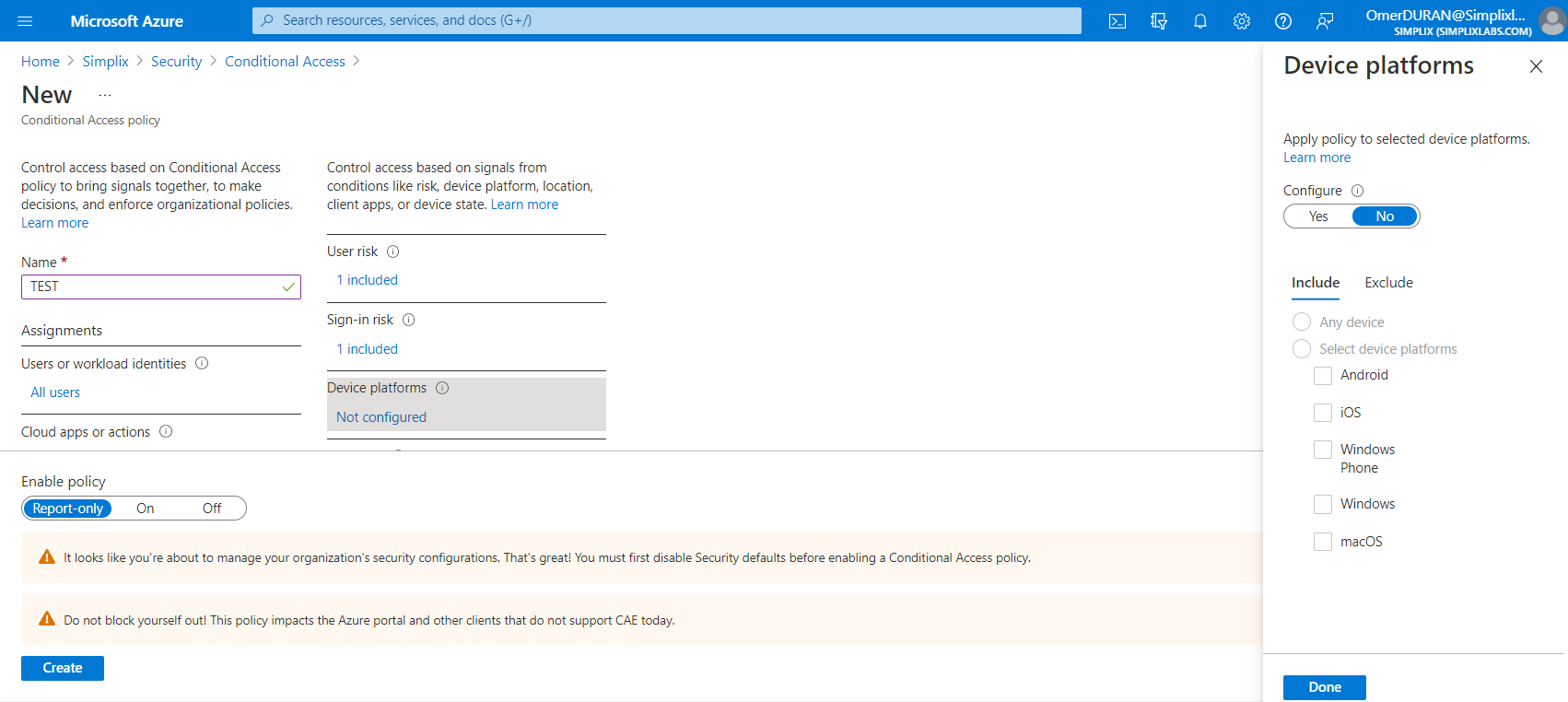

Device platforms: Kullanıcıların erişim sağlayacağı cihazları burada kısıtlayabilir veya izin verebilirsiniz. Örnek olarak bir Android işletim sistemine sahip cihazı burada izin verebilir veya kısıtlayabilirsiniz.

Resim-6

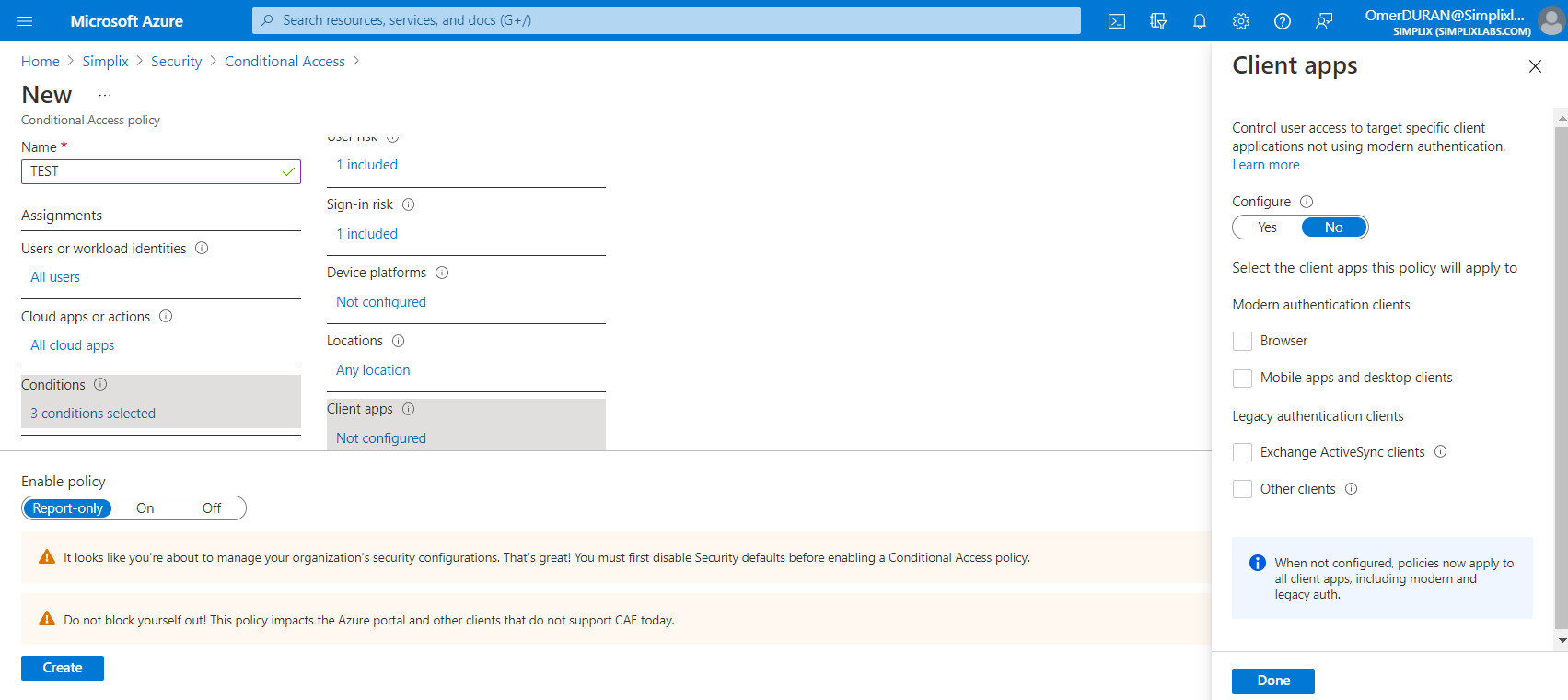

Client apps: Bu ayarda, modern kimlik doğrulama kullanmayan kullanıcıları ya da kullanıcıların erişim sağlayacağı tarayıcıyı ve mobil uygulama gibi araçları engelleyebilir veya izin verebilirsiniz.

Resim-7

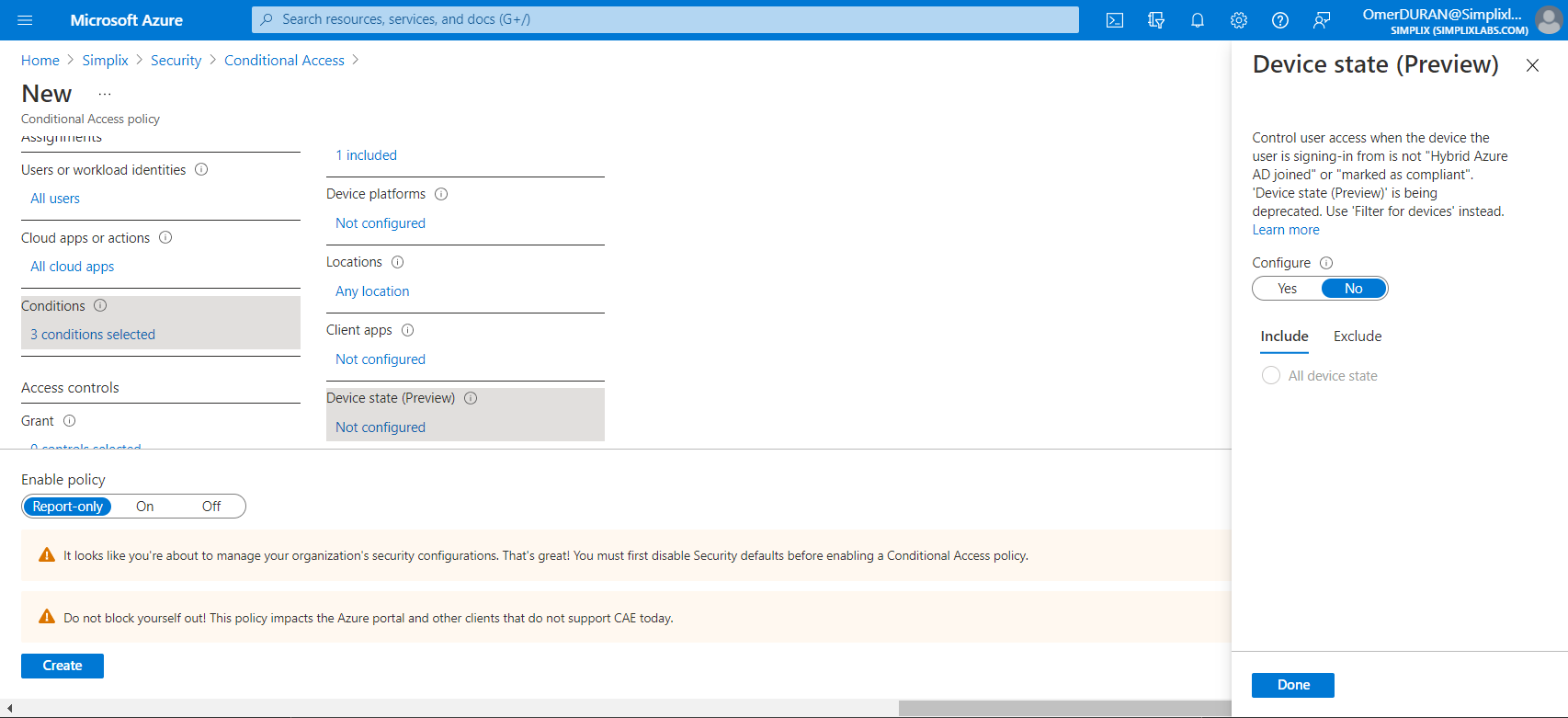

Device state: Azure AD’ ye Join edilmiş cihazları veya Intune ilkesi ile uyumlu olarak işaretlenen cihazları Device state ayarında koşullu erişimden kısıtlayabilirsiniz.

Resim-8

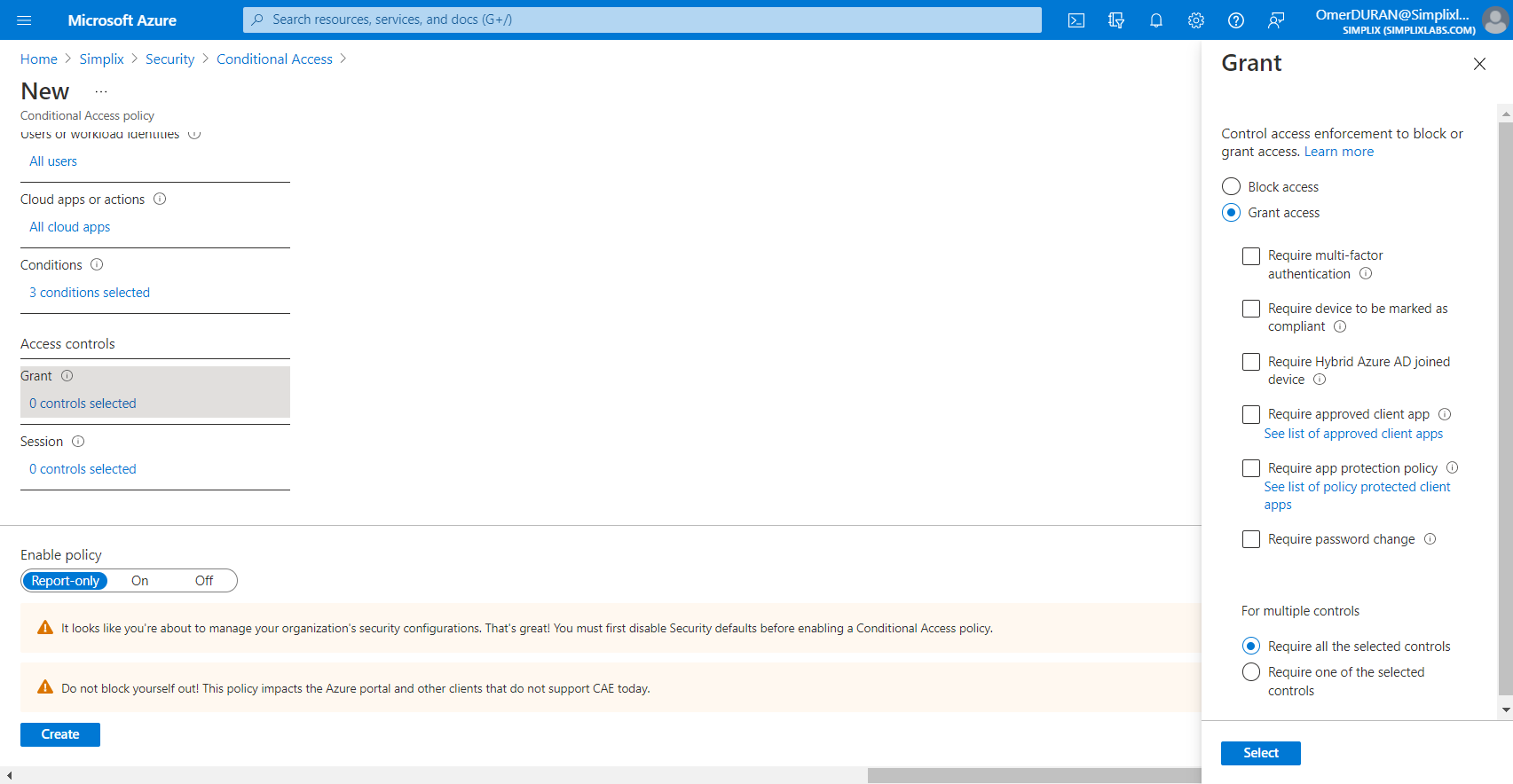

Grant,

Konfigürasyonunu sağladığınız bu ilkelerin erişiminin izin verileceğinim veya engelleneceğinim belirleyeceğiniz alandır. Block Access ile uygulamalara erişimi engelleyebilir, Grant Access ile aşağıda bahsettiğim özellikler ile erişime izin verebilirsiniz.

Require multi-factor authentication: Sağlanan ilkelerin ardından kullanıcıların gerekli uygulamalara erişmeleri için Multi-factor Authentication hizmeti ile erişim sağlayabileceklerdir. Kullanıcı erişim sağlarken MFA özelliği zorunlu olacaktır.

Require device to be marked as compliant: Bu seçenek seçildiğinde, kullanıcı Intune kullanması gerekli olacaktır.

Require Hybrid Azure AD joined device: Seçenek ile kullanıcıların Azure AD’ ye Join olması gerekmektedir. Bu özelliği karşılamayan kullanıcılar uygulamalara erişim sağlayamazlar.

Require approved client app: Bu seçenek ile kullanıcı Intune tarafında izin verilen uygulama ile erişim sağlayabilecektir. Cihaz Intune üzerinde bulunmuyor ise yüklenmesi için kullanılan cihazın işletim sistemine bağlı olarak Store mağazasına yönlendirilecektir.

Require app protection policy: Bu ayarın seçilebilmesi için, Intune tarafında dahil edilen bir uygulama olması gerekmektedir. Dahil edilmemiş bir uygulama ise erişim sağlanamaz.

Require password change: Bu ayarın kullanılabilmesi için öncelikle kullanıcının SSPR (Self Service Password Reset) ve MFA hizmetlerine dahil edilmiş olması gerekmektedir. Bu şartlar sağlandığında kullanıcı için Identity Protection tarafında bir risk algıladığında kullanıcı parolasını değiştirmesi için zorlanır. Bu kısımda kullanıcı SSPR sayfasına yönlendirilirken MFA ile kimlik doğrulaması istenir. Ardından SSPR hizmeti ile parolasını değiştirir.

For multiple controls: Bu ayarda dahil edilen kullanıcıların eklenen özelliklerden hepsine mi yoksa sadece seçilecek olan seçeneğe izin verilmesi seçilir.

Resim-9

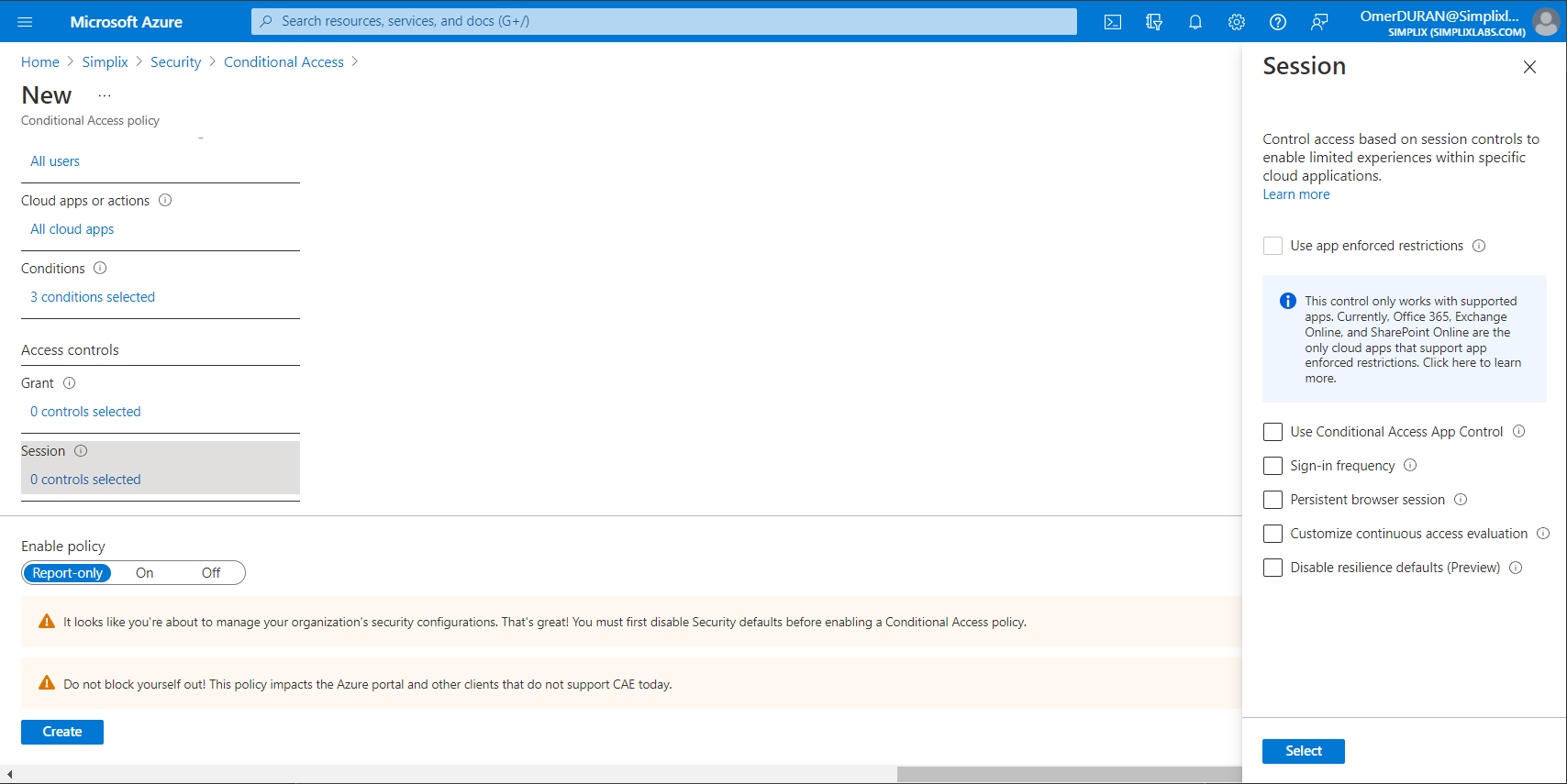

Session,

Use app enforced restrictions: Bu seçenek ile Azure AD’ ye Hybrid Join ve Sharepoint ve Exchange Online uygulamaları ile Intune üzerinde uyumlu olarak işaretlenen kullanıcıların erişmesini sağlayan seçenektir.

Use Conditional Access App Control: Bu seçenek ile sağlanan ilkelerin denetimlerini yapabilirsiniz.

Sign-in frequency: Bu ayarda yapacağınız ayar ile kullanıcı erişim sağladığı uygulamada çalışma yaparken, güvenlik amacı ile tekrar oturum açmasını isteyebilirsiniz. Örnek olarak, kullanıcı saat 14:00’ de çalışmaya başladı ve 15:00’ de tekrar oturum açmasını sağlayabilirsiniz.

Persistent browser session: Kullanıcının kullandığı uygulamayı veya bir tarayıcıyı kapattığında bile oturumun açık kalacağını veya kalmayacağını belirleyebileceğimiz ayardır.

Resim-10

Conditional Access, yapılandırma işlemlerini yukarıda anlattığım gibi ortamınızın gereksinimlerine bağlı olarak sağlayabilirsiniz. Bu adımların ardında Named Locations hizmetinden bahsedeceğim.

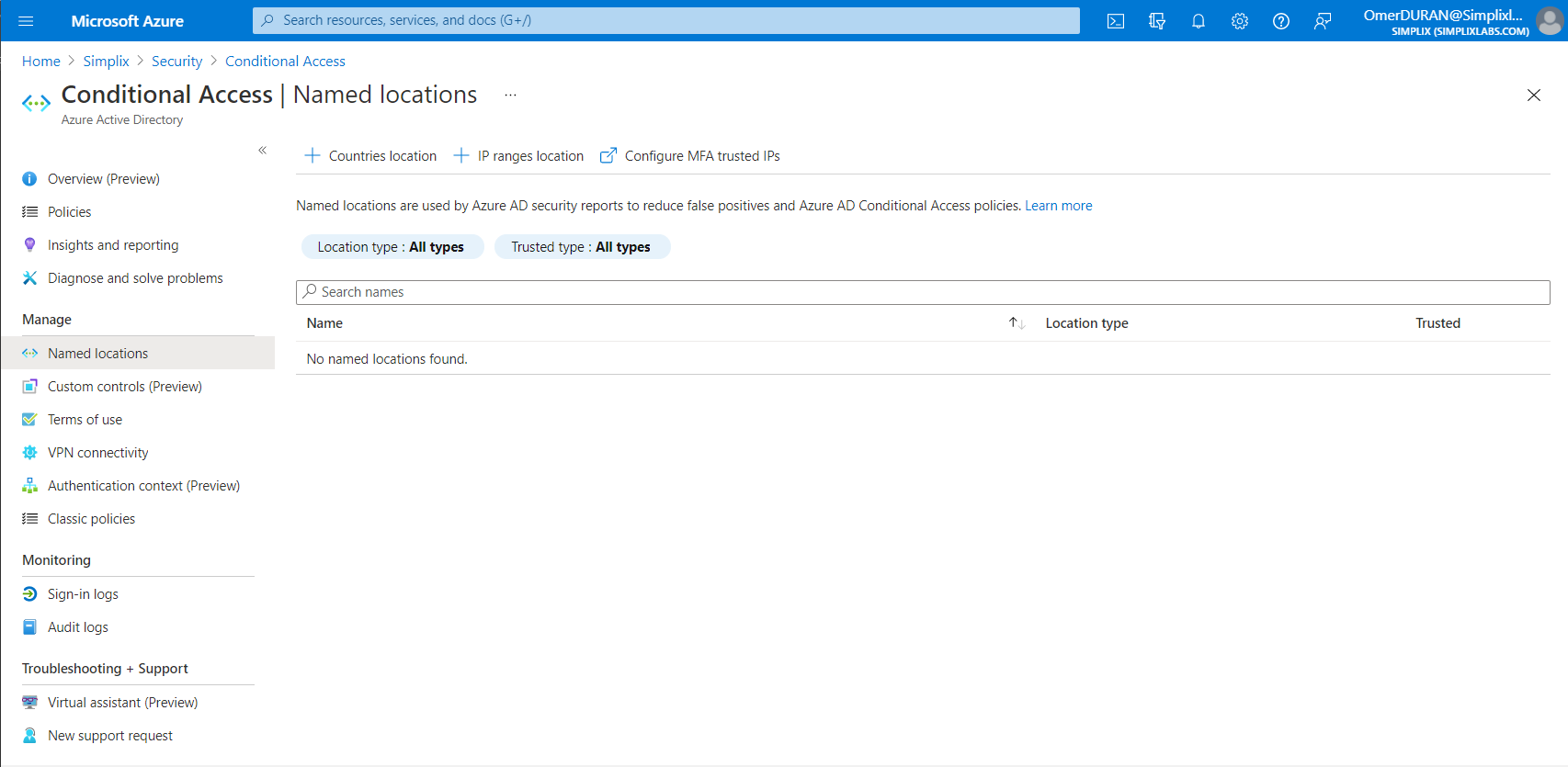

Azure AD Named Locations

Kuruluş ortamı için güvenilir Ip adresleri ekleyebileceğiniz Azure AD servisidir. Bu servis üzerinden ekleyeceğiniz belirli ip adresleri güvenilir olarak ortamınızda erişim sağlayabilecektir. Named Locations, Azure AD Conditional Access üzerinde de kullanılabilir.

Named Locations yapılandırması yapmak için, Azure AD üzerinde Security/Conditional Acces/Named Location veya Security/Named Locations yollarını takip ederek ulaşabilirsiniz.

Resim-11

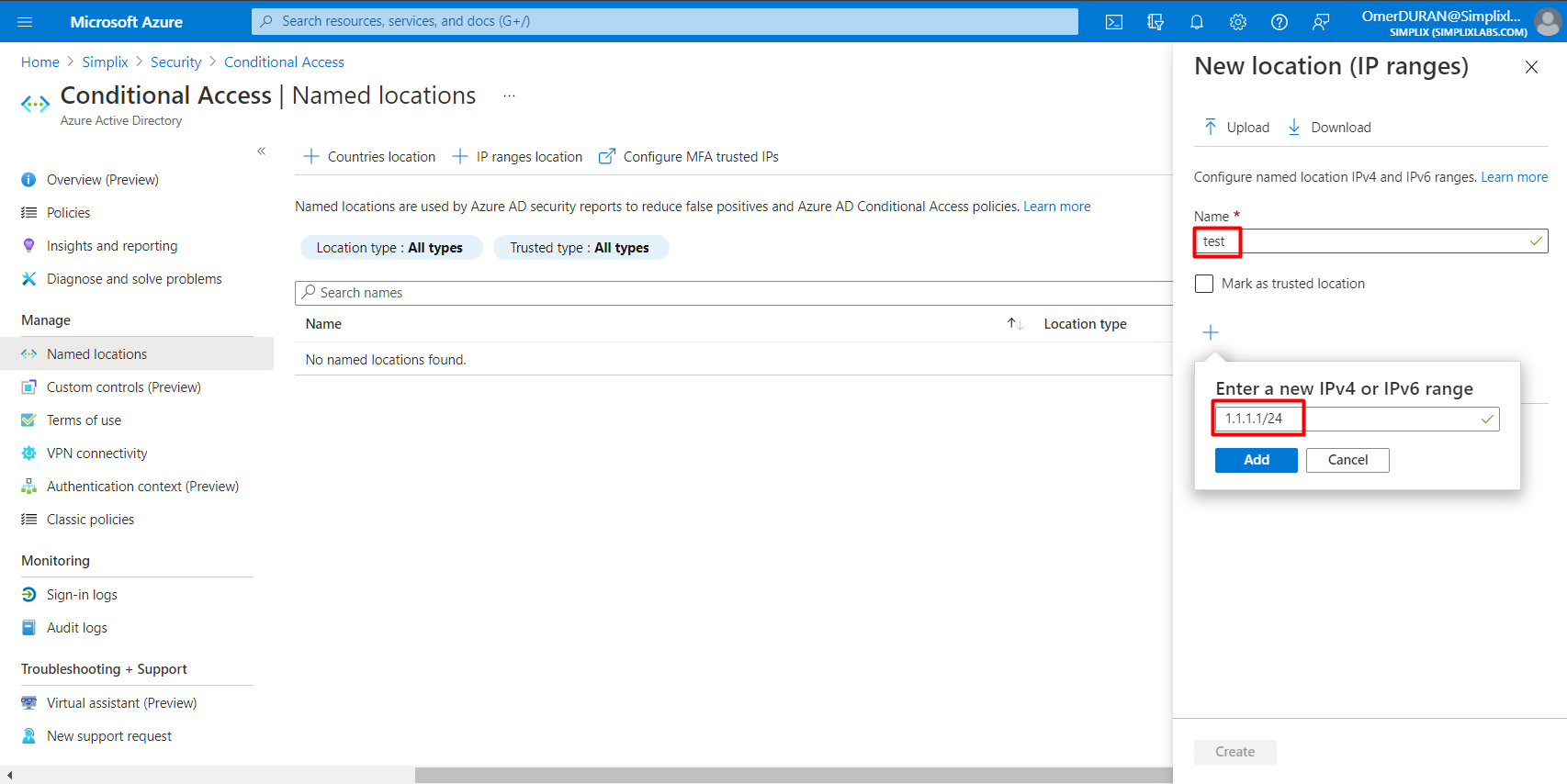

Belirli ip aralığı vermek için ekranda IP ranges location butonuna tıklayıp, Name alanında isim vermeniz gerekmektedir. Ardından hemen altında bulunan artı (+) sembolü ile belirleyeceğiniz ip adreslerini ekleyebilirsiniz.

Resim-12